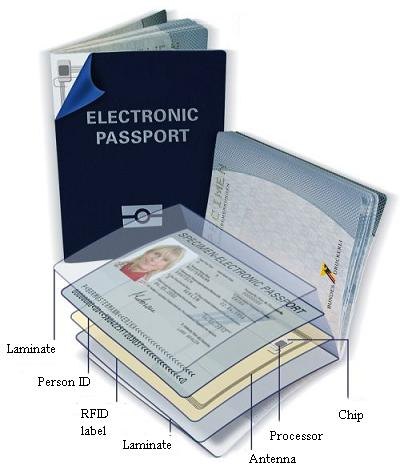

پاسپورت الکترونیکی و نحوهی اجرای امنیت دیجیتال گذرنامهها

- گذرنامه الکترونیکی

برای حفاظت از جعل و سو استفاده از پاسپورت های معمولی و مرسوم، که تا چندی پیش کاربرد داشتند و تا کنون نیز، اعتبار و هویت آن ها پا برجاست از تدابیر امنیتی طراحی ، چاپ هولوگرام و یا محصولات مرتبط با آن مخصوصا Overlay Hologram که به صورت شفاف روی صفحات گذرنامه لمینیت می شود و … که در مباحث مختلف به آن پرداخته ایم، استفاده می شود.

امروزه با هوشمندسازی و دیجیتالی شدن امور در تمامی عرصه های زندگی، این سند مهم مسافرتی نیز بی نصیب نمانده است. مدتی است که عنوان e-passport یا گذرنامه الکترونیکی را زیاد می شنویم؛ امنیت این سبک جدید از پاسپورت ها باید به نحو دیگری نسبت به گذرنامه های مرسوم، ایجاد و ضمانت شود.

بحث امنیت در پاسپورت های الکترونیکی، در دو طبقه بررسی می شوند و حائز اهمیت هستند:

- اجرا چیپ امواج رادیویی غیرتماسی (Contactless RF Chip) با امنیت لازم برای داده های ذخیره سازی شده

- حفظ و مدیریت داده های شخصی در حین فرایند شخصی سازی

- چیپ فرکانس رادیویی (Radio Frequency Chip)

برای اجرای ضمانت قابل تکیه و معتمد، ارتباط بین سند و دارنده آن، در پاسپورت های الکترونیکی، از یک چیپ امنیتی فرکانس رادیویی (RF Chip) با قابلیت رمزنگاری (Cryptography) استفاده می شود.

این چیپ، علاوه بر حفظ و نگه داری اطلاعات و داده ای که در پاسپورت های کاغذی و مرسوم، همانند نام، نام پدر، تاریخ تولد، جنسیت و … توانایی ذخیره سازی و بازیابی اطلاعات بایومتریک (Biometric) اشخاص، مثل اثر انگشت، اسکن چشم و از این قبیل اطلاعات یونیک و منحصر به فرد را دارد.

استاندارد های پایه ای و فنی این چیپ ها، به همراه سایر اطلاعات لازم در رابطه با اسناد مسافرتی، که گذرنامه یکی از مهم ترین این عوامل است، توسط سازمان ICAO تعیین می شود.

این استاندارد ها به گونه ای وضع شده اند که در طول سفر، نقاط کنترل کننده مرزی اسناد که برای احراز هویت، باید به داده های شخصی افراد دسترسی داشته باشند، دارای مکانیزم موثری باشند که از سو استفاده و دستکاری اطلاعات حفاظت شود.

سیستم های امضای دیجیتال، حفاظت دسترسی، رمزنگاری چیپ و ارتباط سخت افزاری با قرائت گر ها و اسکنر های مخصوص، هرکدام دارای مکانیزم ویژه ای هستند، تا پروژه ی e-passport یا همان گذرنامه های الکترونیکی، با موفقیت اجرا شود. در بخش دوم مقاله، در این رابطه توضیحات بیشتری را بخوانید.